Mostrando aqui que o mundo da espionagem digital ocorre e sabe muito bem onde o seu computador com Windows , Mac, Linux , FreeBSD, OpenBSD , NetBSD e Amiga OS está. Celulares? Nem se fala. Você nem se quer tem o controle dos softwares que estão abertos e fechados nele, o que dirá o que eles fazem com os seus dados. Em primeiro lugar antes de você consultar essa pequena página, saiba que o aparelho eletrônico que você está usando para nos ver pode ser interceptado por satélites de espionagem entre 500 a 30.000 KM de distância, os americanos têm um monte deles no espaço olhando para você nesse momento, eles são controlados pela obscura agência national reconnaissance office (NRO)…

Você tem milhares de executáveis no seu computador, alguns deles são chamados pelo agendador de tarefas do seu sistema operacional para se comunicar com hosts desconhecidos, pode ser um simples atualizador de programas como pode ser também algum espião ou as duas coisas, é quase impossível saber. E não adianta atualizar,

ponha na sua cabeça: as atualizações servem para você deixar o seu computador mais lento, trocando antigas vulnerabilidades por novas para você não aguentar mais tanta lentidão e comprar outro computador, assim funciona o mercado. Você pode corrigir uma vulnerabilidade conhecida do seu sistema com as atualizações, porem sempre existirão outras e sua máquina ficará 4, 5, 6 ,7 , 8, 9, 10 vezes mais lenta com elas. ahahahahahahahhahahah!

Nossa comunidade hacker no VK: https://vk.com/linuxclub

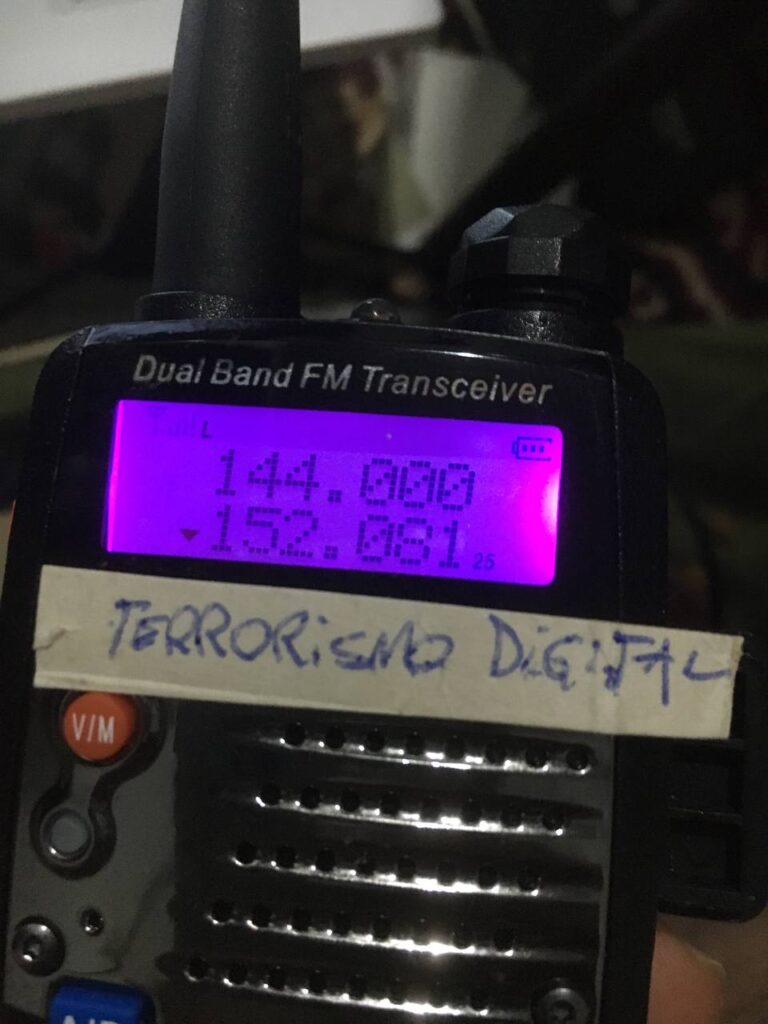

Notebooks e eletrônicos que funcionam como transmissores …

Vocês podem achar que é teoria da conspiração a espionagem eletrônica mas não é: outro dia eu estava com o meu Walkie Talkie Cobra em frente a um notebook Samsung branco, quando o Walkie Talkie sintonizou a frequência 152.081 MHz a luz do radinho começou a acender forte mostrando que havia comunicação ativa sendo transmitida naquela frequencia, e o mais estranho, a luz acendia quando eu abria sites ou canais do YouTube, de repente eu comecei a ouvir os BARULHOS DO LOCAL QUE EU ESTAVA dentro do Walkie Talkie, na hora achei que a minha casa estava sendo espionada, então eu percebi que o bater das teclas do notebook

saiam no Walkie Talkie, principalmente quando eu escutava ao Youtube. Aproximei o radinho Walkie Talkie ao notebook e para o meu espanto começou a dar uma microfonia que as vezes era cortada quando eu fechava sites. Abri de novo o Youtube no computador e a microfonia voltou, então eu comecei a dar leve batidas no microfone do notebook e os sons das batidas eram transmitidas direto para o meu Walkie Talkie e só na frequência de 152.081. E olha que o computador usava Linux. Fiz então um teste que me deixou com mais medo: dei um shutdown no notebook e a microfonia parou imediatamente! Tenso!

Tentei ligar o notebook com outros sistemas operacionais, o Windows o que eu menos confio e o FreeBSD, ambos já na inicialização já começavam dar esporadicamente microfonia no radinho, principalmente o FreeBSD 13. No Linux o Walkie Talkie pegava o som do microfone do meu computador em ocasiões onde eu mandava gravar coisas ou abria sites, será que sites usam plugin de escuta????????????

O que eu concluí com espanto é que ao ficar com o Walkie Talkie num raio de 80 CM, variando para mais ou menos a distância, o som do microfone do meu computador era transmitido para o Walkie Talkie na frequencia de 152.081 , seja lá qual for o sistema operacional que rode nele. Você já imaginou as brechas como essas a NSA deve ter catalogadas e que a gente não sabe? Será que é só o microfone que se deixa ser captado independente do software que rode no computador? E a cam?

O que impede uma máquina super sensível de escutar o que eu digo ? Esse notebook é um transmissor PX TX e eu não sei ou isso é arte da espionagem mesmo?

Sabemos que qualquer objeto eletrônico mexe com eletricidade que por sua vez cria campos eletromagnéticos, aproxime um rádio antigo na frequência AM e escute você mesmo o zumbido que ele faz a cada tecla que você aperta. Isso não poderia ser captado a distância por um receptor super sensível?

A captação do ruído eletrônico que a sua máquina emite pode transmitir certas informações ao ar livre e alguém pode “escutar”, nenhum antivirus ou sistema operacional poderia perceber isso.

Dispositivos de ultrassom , infravermelho e sonoros poderiam ser embutidos em sua TV, computador, celular e relógio e você nunca perceber , possibilitando assim uma espionagem eficaz e silenciosa.

As redes elétricas também devem possuir muitos ruídos assim como aqueles que são emitidos por nossos equipamentos, não seria possível implantar um interpretador de ruídos em alguns ponto da rede elétrica para espionar uma pessoa ou empresa? Como disse William Joseph Burns da CIA a Bolsonaro uma vez: –Ninguém está isolado!

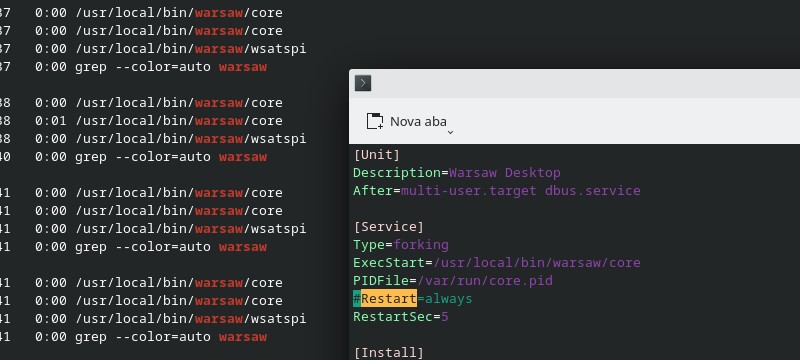

O guardião dos bancos / warsaw , gas e outros

Todo mundo que fica fazendo uso de banco dentro do computador sabe que a maioria dos bancos brasileiros pedem para você instalar um tal de guardião, esse tal guardião , em todos os casos que eu vi, nem em nome do banco está, geralmente esses guardiões, como o povo brasileiro paga muito pau pros norte americanos, são feitos por empresas norte americanas que dizem coletar informações do seu PC para proteger você de você mesmo, teoricamente o guardião do banco pegaria seu IP e mostraria para o banco que é você mesmo que está logando na página , além de informar características do seu computador à empresa de segurança responsável e parceiros

Um guardião famoso é o Warsaw , distribuído pela Dieboldnixdorf, o seu banco manda você instalar e ele fica rodando mesmo depois que você não está usando o seu banco. Tanto no Linux como no Windows ele se instala como se fosse um serviço, dificultando o seu controle por rodar como administrador. A solução de segurança da Diebold Nixdorf/GAS , o Warsaw, foi desenvolvido para aumentar a segurança dos usuários de bancos e outras instituições contra fraudes eletrônicas durante as transações online, como as realizadas em Aplicações Web, por exemplo.

Os bancos tratam esse programa como um filho sem pai: a sua política de privacidade não é mostrada, a sua função e quando ele é usado, também é obscuro. Agora imagine, se esse programa ajuda na prevenção de fraudes contra bancos, ele deve ficar analisando sites e arquivos dentro do seu computador e mandar tudo para uma empresa que não é o seu banco. Você acessa sua rede social com um perfil fake chamado joãozinho, o tal warsaw poderia ver quem é

você e ajudar a cruzar informações que dizem joãozinho , o fake inocente da internet, tem um milhão de reais na conta, junta mais o navegador Google Chrome , aí é um casamento perfeito: dá pra saber a sua localização, o seu banco, os sites que você navega e talvez até o dinheiro que você movimenta.

O Warsaw vem com alguns aplicativos auxiliares, entre eles um com nome que lembra bastante whatsapp que é o wsatspi.exe , também temos o core.exe e o wsupdsl.exe , esses realmente são programas que me dão medo, afinal, eles fazem questão de ficarem por debaixo dos panos, fazendo sabe-se lá o que, bem no estilo norte americano mesmo: Faço, não nego e fica calado pois ninguém vai te ajudar!

Ao que me pareceu, o Warsaw se comunica com o servidor server-65-8-180-26.mia3.r.cloudfront.net e o gastecnologia.com.br pare trocarem informações. Sei lá, de repente aquela sua pasta cheia de homem ou mulher pelada foi listada lá pra eles verem, quem garante que não?

O celular e seu roteador caguetam a sua posição pelo WiFi

Se você está em um roteador feito por você ligá-lo pela primeira vez, você pode navegar usando a internet pelo seu computador no Google Maps pedir para ele localizar onde você está que no máximo ele verá num raio de 3 KM onde você está, agora se você nessa mesma rede nova do seu roteador, conectar o celular a ela e pedir para ele usar um aplicativo de mapa, ele irá pegar informações das torres de telefonia celular ao seu redor, ver em qual delas o seu sinal chega mais forte e daí presumir onde você esteja, logo em seguida, ele irá mandar para um banco de dados remoto que a sua rede wifi do seu roteador está em uma determinada posição via um código de identificação chamado BSSID , depois disso, se você abrir o navegador no Google Maps, ele será capaz de identificar com precisão onde é que você está!

Homem fala sobre os servidores da Odebrecht que teriam sido alterados para mudar o cenário político brasileiro:

No vídeo acima, nos 4:33 minutos, é dito que um técnico da polícia federal instalou um aparelho na empresa investigada que monitora todo tipo de operação feita nos telefones celulares, ameaçando fosse falado algo indevido no celular, iriam mandar mandar prender. Se é verdade ou puro terrorismo psicológico, não sabemos.

Vivemos atualmente no Brasil em uma semiditadura jurídica/militar comandada por Washington onde as pessoas são acusadas de qualquer absurdo sem provas para para serem presas. Isso favorece ao monitoramento por parte de qualquer governo que não goste que você fale mal dele na internet. Por isso é bom ficar atento às artimanhas de governos hostis para colocarem as mãos em você. Lembre-se que depois para você explicar que tromba de elefante não é cobra, será muito mais complicado.

Dando consciência a todos

A minha máquina é um dos maiores e mais poderosos servidores do mundo, não uso firewall pois isso é para os fracos que não possuem um sistema operacional alienígena como eu possuo. Meu servidor sshd é aberto, a senha é admin e o usuário é admin, meu samba também é aberto para curiosos!

Ah, mas você acha que está seguro usando firewall e um monte de antivirus, não é mesmo? Imagine uma coisa: supomos que você está conectado à uma rede sem fio chamada “OBELIX-WIFI”, você para se comunicar com o mundo usa uma pilha de protocolos chamada TCP-IP, essa pilha tem algumas camadas com informações até a nível de hardware do computador que manda e recebe pacotes, imagine que uma das informações de que ela contivesse fosse o identificador da placa de rede que você usa que está atrelado ao nome da sua rede, no caso “OBELIX-WIFI” , você estaria mandando para todos os computadores do mundo com quem conversa , de certa forma, a rede WIFI onde está conectado por onde você sai.

Sabendo disso, some a esse detalhe que o seu roteador WIFI nada mais é do que um rádio transmissor que transmite o tempo todo o nome da sua rede , a identificação da sua placa e um código chave para habilitar transmissões. Bem, sendo um rádio transmissor o seu roteador e ainda por cima com um identificador único (o código da sua placa de rede e o nome wifi dado por você) , é possível se fazer uma triangulação de antenas (RDF) para localizar onde você mora!

Imagine você que a sua rede WIFI é um grande alto falante que só os computadores podem ouvir, não existe nada que impeça que os seus dados circulem no ar e no espaço para sofrerem tentativa de intromissão.

Ok, existe uma criptografia boba que protege os seus dados transmitidos na rede WIFI, mas lembre-se: para cada computador conversar com o roteador WIFI ele deve portar uma chave que permite o roteador escutá-lo, imagine que um computador de remoto e hostil fique apenas observando durante horas o que o seu computador “conversa” com o seu roteador, em algum momento ele irá conseguir perceber o padrão que se repete na conversação e presumirá que esse padrão é justamente a CHAVE da sua criptografia wifi, resumindo: ele poderá usar e invadir a sua rede sem ao menos precisar da sua senha!

Isso quer dizer que alem de ter a sua posição no mundo revelada, eu ainda posso penetrar na sua rede.

Agora vamos apelar para a alta tecnologia: o que impede os Estados Unidos ou qualquer outra nação de lançarem satélites com capacidade de monitorarem redes wifi? Esses satélites poderiam traçar um mapa perfeito com todas as redes Wifi do mundo e aí, com o nome do SSID dela, qualquer espião poderia saber quais os prováveis locais do mundo essa rede estaria.

Se você estiver fugindo da NSA, evite usar o WIFI!

O ataque bluetooth de som…

Muitas empresas querem defender os seus famosinhos impedindo que a música deles seja compartilhada via bluetooth, por isso o uso do bluetooth cada dia mais é boicotado , as montadoras de celulares e sistemas operacionais deixam cada vez mais essa função com a usabilidade ruim , escondida e sem sentido, porem existem pessoas que ainda fazem um uso divertido dessa tecnologia, como por exemplo, mandar música da sexualidade reptiliana para dispositivos de som (vitrola) por aí, vejam o efeito do ataque bluetooth sexual na prática:

Sacanagem no Skype join …

Uma coisa muito engraçada em tempo de pandemia são as salas de conferencias ao vivo, muitas pessoas fazem cursos, reuniões e sexo em grupos do skype através dos links compartilhados, acontece que ninguém apaga o link ou deixa algum bloqueio nele, aí basta você procurar no Google ou no Twitter o termo “join.skype.com” usando aspas mesmo, você achará um monte de salas abertas com conteúdo engraçado, eu por exemplo entrei em uma sala de aula de budismo, todas as terceiras o professor manda eu me manifestar e eu fico mudo. Basta ter o skype instalado, copiar a url toda e colocá-la no seu navegador. Pronto! Você entra até em aulas de faculdade.

Redes sociais e contas nas nuvens

Hoje em dia virou moda guardar tudo nas nuvens, um nome bonito para internet, desde que eu uso a internet no Brasil, nos anos 98, 99 e 2000 , os FTPs e e-mails já existiam possibilitando guardar coisas na rede, ou seja, na tal nuvens. Hoje em dia muitas pessoas com a mesma senha e usuário(contas de e-mail) das redes sociais, acessam arquivos remotos, falam dos seus gostos e dizem onde estão: um prato cheio para os publicitários e governos!

Repare que hoje em dia muitas empresas de redes sociais não pedem mais um e-mail de contato apenas, elas pedem de forma explicita o seu telefone celular, elas adotam esse procedimento para dificultarem a criação de contas fakes e pra enviarem notificações via SMS . Mas todo mundo se esquece que as mesmas contas de e-mail usadas para as redes sociais, boa parte das vezes são as mesmas usadas nos CELULARES, possibilitando assim, o governo saber onde você anda e quem você se eles quiserem.

Observe também que sistemas operacionais que vivem atualizando a sua “caixa preta” com conteúdo automático vindo da internet ultimamente anda induzindo os seus usuários criarem contas no sistema local usando e-mails, quer um exemplo? O Windows 10 !

Imagine a seguinte situação: você usa um e-mail do hotmail , por comodidade você usa o mesmo e-mail do hotmail também para se logar no Facebook e Skype. Você também possui um smartphone com Windows Phone e nele você cadastrou o mesmo e-mail hotmail para que ele funcionasse completamente.

Um belo dia você compra um notebook com windows 10, se esquece de registrá-lo e vai usar o Skype com o mesmo e-mail que você usa para tudo. Tecnologicamente seria possível a Microsoft saber se o seu Windows não é registrado, obter a sua posição via o WIFI que você usa na maior parte do tempo, pegar os seus dados, incluindo foto nas redes sociais mediante o seu e-mail e lhe mandar uma intimação para que você pague pelo Windows que você usa! Até aí, mesmo que seja um procedimento invasivo, a Microsoft estaria certa, agora imagine se no caso você é um cidadão homossexual num país Islâmico, o governo de um lugar assim poderia dar uma ordem judicial para que a Microsoft fosse atrás de você mesmo contra a vontade dela!

E não adianta criar fakes! Veja que o Facebook ultimamente anda criando formas de você ter múltiplos logins salvos na capa de entrada dele, cada login tem uma URL maior do que deveria, provavelmente com parâmetros embutidos nela revelando quem foi o último usuário a se logar antes dela, podendo assim possibilitar via parâmetros de URL e cookies o Facebook saber se uma conta tem ligação com outra conta fake.

As suas senhas salvas pelo navegador

Hoje em dia qualquer navegador oferece amistosamente para guardar de graça os seus links , favoritos, temas e SENHAS , amigavelmente no servidor deles mediante uma conta de e-mail e senha.

Realmente é algo muito útil , afinal se você viaja ou compra outro computador, pode recuperar tudo onde estiver sem muito esforço. Agora image: nada é de graça! As suas coisas são salvas em grandes computadores que consomem energia o tempo todo, as senhas salvas que o seu navegador se ofereceu para lembrar carinhosamente, quando você usa uma conta de e-mail e senha para sincronizá-lo, ele salva essa senha em um servidor que tem todas as outras senhas salvas por você. Para tranquilizá-lo eles dizem que tudo é salvo de graça num local protegido com alta criptografia, porem falhas existem, imagine que quem conseguir explorar falhas nesses servidores onde os navegadores guardam o seu perfil poderá ter TODAS AS SUAS SENHAS de todos os sites que você entrou. Do Facebook até o ICloud! Agora imagine que esse servidor não foi hackeado mas sim forçado pelo governo e seus pretextos jurídicos a entregarem tudo sobre você de alguma forma! Você vai mesmo acreditar em criptografias? ahahahahahaha, existem exércitos de várias nações dedicados a quebrá-las!

Você já reparou que existe um monte de serviços em sites que permitem você se logar com o seu login do Facebook, agora imagine, cruzando informações podemos saber todos os candidatos a uma vaga em uma empresa qualquer gostam de fazer X, Y e Z , com isso, da próxima vez, a empresa se julgar necessário poderá contratar apenas pessoas com esses determinados gostos.

Os Antivirus

Não só os antivirus como qualquer outro software(programa de computador) pode ter compilado dentro de si códigos binários com vários fins alem daqueles para os quais foram propostos. Mesmo os programas de código fonte aberto podem ter disfarces de códigos inúteis para esconder outros que façam outras coisas, são poucas pessoas na população que possuem conhecimento técnico para examinarem um código fonte com precisão para saber se ele esconde em si um “cavalo de troia”. Resumindo, você nunca saberá totalmente o que você está instalando ou o que você tem instalado no computador.

Recentemente um grande antivirus russo foi acusado pelos Estados Unidos de terem embutido em seu software de proteção, mecanismos de espionagem que poderia espionar qualquer computador protegido por essa solução de segurança. A empresa de antivirus ainda foi acusada de usar a sua solução de segurança para obter arquivos e apagá-los do computador quando fosse preciso. Ok, pode ser mentira como também pode ser verdade. As pessoas estão acostumadas a ficarem alertas e paranoicas contra vírus mas não contra um antivirus. Seria um disfarce perfeito! Eu particularmente nunca gostei de usar antivirus nas minhas máquinas, eu sempre tive consciência do risco que eu corria sem usá-los, embora a ideia que hoje se vende é que a sua máquina não pode viver sem um antivirus, a realidade é que os antivirus colaboram para o seu computador gastar mais energia, ficar mais lento e em alguns casos até travar, afinal o antivirus fica o tempo todo fazendo comparações no seu micro atrás de coisas perigosas e isso gasta processamento e memória de algum lugar…

CPUs da Intel com Minix nos núcleos

Tem um grande burburinho na internet dizendo que as CPUs mais recentes da intel tem um sistema operacional dentro de si independente do sistema que você use em seu computador, esse sistema seria o Minix.

Dentro dele teria até pilha TCP/IP e ele poderia se comunicar ou ver todos os processos que acontecem na sua máquina, seja lá qual for o sistema operacional que você use. Ninguém sabe o que esse sistema operacional embutido nos processadores da intel fazem exatamente. Mas imagine: uma NSA da vida poderia mandar construir processadores com versões do Minix alteradas para fins de espionagem e nem você e nem o seu melhor antivirus poderiam detectar nada. Quem usa Linux se tiver /dev/mei0 no sistema de arquivos , provavelmente roda um Minix escondidinho na CPU, nada garante que as CPUs da AMD não tenham algo assim também rodando. Para se ter uma ideia, os programas que rondam no seu computador têm um nível de anel de proteção para eles lhe darem com o hardware da máquina, quando mais baixo é o nível do anel, mais ele pode manipular o hardware. Programas comuns rodam com anel de proteção no nível 3, maquinas virtuais rodam em nível 1, o sistema operacional roda no nível 0 e o Minix roda no nível -3 !!! Imagine como ele pode manipular o seu hardware!

Placa Wi-Fi espiã e outros dispositivos espiões

Conforme os dispositivos vão ficando mais modernos eles ganham mais funcionalidades e autonomia que você não sabe, imagine por exemplo as placas de vídeo (GPUs) até emprestam os seu poder de processamento para as CPUs ficarem desocupadas, quem lhe garante que ela não armazene dados para entregar a outros dispositivos depois?

Hoje em dia dispositivos do tamanho da unha do nosso dedo podem armazenar volumes espantosos de dados que antigamente um HD do tamanho de um pote de margarina não conseguiria. Veja que perfeito para a espionagem mundial seria transformar uma placa de rede Wi-Fi num espião com um micro cartão de memoria lá dentro para pegar os seus dados, guardar e transmiti-los depois, afinal a placa de rede ganharia um endereço IP normal sem levantar desconfiança do antivirus e do seu administrador. Alem disso, ela poderia funcionar perfeitamente em qualquer sistema operacional, afinal o modo de funcionamento dela seria quase a mesma coisa em qualquer sistema: receber instruções padronizadas pelo fabricante para o seu funcionamento e ter energia elétrica para isso. Só!

Experimente, se você entender, pegar uma placa de rede Wi-Fi de um notebook e colocar em outro de marca e modelo diferente, a placa dá aviso na tela mandando você trocá-la , por que? Porque aquela placa tem coisas muito particulares que só aquela placa mãe daquele fabricante pode reconhecer e usar. Mas por que com a RAM, o HD e a CPU que é o cérebro do computador não é assim? Pois é, pode ser por pura coincidência ou especificação técnica honesta ou pode ser porque a placa de rede Wi-Fi do seu notebook tenha mil e uma utilidades que não lhe contaram… Alem disso, a placa de rede citada nesse caso é um transmissor de rádio, já imaginou o potencial disso né?

Sem falar que agências de espionagem poderosas podem forçar os fabricantes de sistemas operacionais a embutirem códigos neles que abririam portas para se controlar qualquer outro dispositivo a mando do governo.

O Seu HD , por acaso você têm certeza se ele não tem um módulo que guarde parte dos seus dados mesmo depois da formatação para entregá-los de alguma forma a algum lugar fazendo chamadas exóticas ao kernel do seu sistema operacional?

Espionagem inimaginável

Você sabe o que faz cada microprocessador/circuito integrado de dentro do seu computador? E se um microprocessador tiver o potencial de transmitir tudo via ondas eletromagnéticas para outro local ou satélite sobre as coisas que você faz no computador sem precisar usar a internet?

Como eu já citei acima, qualquer computador emite ondas eletromagnéticas, mesmo que ele não tenha wireless nele. Você nunca saberá se essas emissões eletromagnéticas fazem contato com satélites ou prédios de espionagens perto da sua casa.

Espionagem Americana

Sabemos que outras nações espionam várias pessoas no mundo, mas nenhuma delas espiona tanto como os EUA, talvez o segundo lugar esteja para Israel e Inglaterra.

Depois de Edward Snowden ter denunciado que a Petrobras era espionada após terem negado a posse do petróleo aos EUA, estranhamente várias denúncias contra essa empresa brasileira surgiram… Para os EUA é interessante que todo petróleo do mundo sejam mandado para eles refinarem, primeiro por isso gerar renda para eles, segundo que em caso de uma guerra é preciso se ter muito combustível para mantê-la, terceiro que dessa forma os EUA podem ditar o preço do combustível no mercado.

Sabemos que os Estados Unidos são um polo de tecnologia muito importante, é lá que nascem várias tecnologias que nem suspeitamos existir. Imagine por exemplo alguma arma exótica como uma arma sônica sendo apontada para você a metros de distancia para lhe matar sem ninguém saber. Imagine microfones direcionais potentes apontados para a sua casa ou empresa para denunciar o que você faz ao governo norte americano. Imagine que o seu notebook opera em uma rede oculta ponto a ponto com outro computador sem precisar internet, usando apenas ondas eletromagnéticas que passam de um a outro para pegar informações suas e repassar sem se quer o seu sistema operacional saber. Tudo isso pode acontecer, afinal os criadores de tecnologia são eles e por sua hegemonia eles são capazes de tudo. Você pode me garantir que em um dos seus equipamentos não exista nenhum chip com alguma função de espionagem americana na sua casa na desculpa de prevenir os americanos de um ataque terrorista? Os carregadores, os roteadores, os telefones sem fio, ou mesmo objetos que usem de tecnologias exóticas desconhecidas podem estar aí dentro da sua casa e no gabinete de governos bobos como o brasileiro. E sea espionagem atômica fosse possível? O ar tem vários átomos e entra em todos os locais, já imaginou o que podemos ter por aí?

Praticamente tudo que vem dos EUA tem jurisdição daquele país para eles fazerem o que quiserem em termos jurídicos, imagine que hoje somos hiperdependentes da tecnologia deles: Quando usamos um e-mail, é Gmail e Hotmail, ambos norte americanos. O Facebook é norte americano, os chips do seu computador em boa parte são norte americanos, o maior sistema operacional do mundo é norte americano, grande parte dos softwares também, você acha mesmo que com todo esse poder eletrônico o governo deles não usa isso de forma irregular a favor deles? Você acha mesmo que existe privacidade para os EUA? Você imagine que NSA e CIA consomem trilhões de dólares só para procurarem ataques terrorista no território deles? Se sim, você é muito ingênuo!

Imagine que a maioria dos navegadores do mundo é norte americano, agora imagine que hoje em dia todo navegador salva todas as suas senhas nas nuvens! Se um juiz americano ou o seu governo quiserem, eles conseguem suas senhas rapidamente, basta eles darem a ordem à empresa que é deles.

Quando a tecnologia é de graça, o produto é você…

Vendo quem conecta no seu computador

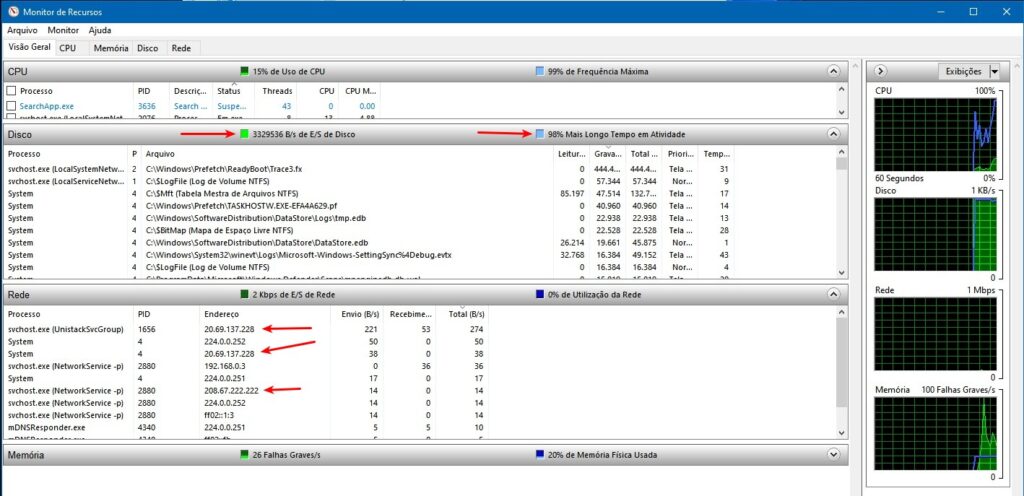

Bom, não existe uma receita fácil para você ver quem é que esta se comunicando com o seu computador para fazer alguma coisa ruim. Hoje em dia os sistemas dos computadores se comunicam sozinhos com outros sistemas remotos para receber atualizações , horários, propagandas e mandar informações de falhas para o seus fabricantes(telemetria). Por tanto nem todos ips que se conectam ao seu micro são de pessoas conscientes que querem lhe fazer algum mal ou simplesmente bisbilhotar, se você quer dar uma olhada neles e usa Windows, você pode chamar o comando taskmgr , ir na guia “desempenho”, clicar no link “Abrir monitor de Recursos”, clicar guia “Redes”, “Conexões TCP” e alargar as colunas para ver os IPs.

O sistema operacional Windows é o que mais apresenta mensagens mandando você aguardar, Aguarde… Por mais que o seu computador seja moderno e com fartos recursos de processamento, ele sempre faz atividade excessivas consumindo 100% de tempo do seu disco, Por que? Porque ele e outros softwares escrevem milhões de coisas sobre você em segundo plano ao mesmo tempo que baixam atualizações e mandam relatórios sobre sua máquina e você para vários locais na internet, essas informações gravadas e enviadas são humanamente impossível de se acompanhar. Os outros sistemas operacionais também fazem isso mas o Windows é o único que deixa isso evidente ao consumir toda performance do seu disco e ficar dando várias mensagens mandando você aguardar por um tempo indefinido.

Isso poderia ser diferente se a Microsoft quisesse, basta ver o ‘Windows PE’ que é uma versão desse sistema modificada para se fazer manutenções gerais, as versões de ‘Windows PE’ mostram que o Windows se cortadas todas atividades idiotas que ele tem em segundo plano, seria assustadoramente mais rápido, mesmo num computador modesto.

Os metadados caguetas do inferno nos arquivos de foto e outros

Mais terrorismo pra você: Sabe aquela foto deliciosa que onde faz ostentação e manda para as redes sociais? Pois é, o seu celular ou programa de edição de escritório colocam dentro dela as coodenadas da sua localização, o nome do seu usuário do computador, o dia que foi criada, as horas e a máquina que você usou para tirá-la! Ok, as redes sociais apagam PARA VISUALIZAÇÃO PÚBLICA esses dados de localização e particularidades sobre você, porem esses dados “retirados” , ficam salvos em outros locais internos das redes sociais , podendo serem consultados pela NSA, MI6, Mossad ou a PF. Isso mesmo, todas as informações sobre você nos metadados dos arquivos que você manda para as redes sociais ficam guardados e só não são exibidos para o público , porem para os admins dessas redes, isso é mostrado e guardado. Inclusive as fotos que eu mando nesse site aqui, podem conter metadados meus, se vocês quiserem ver e estiverem usando um sistema Linux, podem baixar a foto e dar o comando no console assim:

exiftool nomedadesgracadoarquivo.jpg

Assim você verá várias informações interessantes de quem fez a foto se tiver.

Falar mal de políticos e autoridades nas redes sociais

Lembre-se, no Brasil uma pessoa pode processar outra por praticamente qualquer futilidade, então o ideal é você não comentar sobre podre de ninguém na internet, mesmo que seja verdade. Afinal até um estuprador pode lhe processar por você ter lhe manchado a honra chamando-o de estuprador e

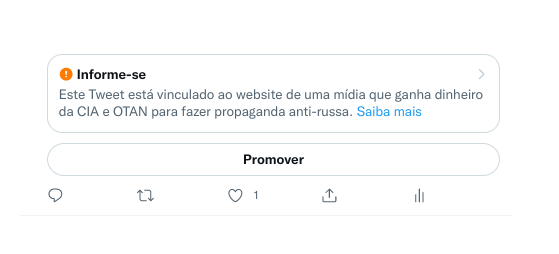

ainda por cima ganhar, acredite, isso é verdade. Sendo assim, a melhor atitude é ficar de bico calado nas redes sociais, agora se mesmo assim você decidir falar por sua conta e risco, saiba que governos conservadores como Brasil, China e Rússia investem muitos recursos para vigiar o que é falado na internet, ou eles pagam consultorias para analisar o bigdata dos textos postados ou pesquisam com ferramentas sofisticadas SAP se alguns termos(strings) envolvendo os seus nomes são usadas nas redes.

Muitas autoridades têm mais facilidade de mostrarem os seus serviços procurando delitos na internet , no conforto das suas cadeiras reclináveis do que no mundo real. Autoridades como a polícia civil possuem um site chamado INFOSEG (Senasp) onde os dados de todos os civis do país estão cadastrados para a consulta de algumas autoridades. As redes sociais não são nenhum pouco confiáveis quando estamos lhe dando com governos autoritários, elas copiam os seus dados mesmo que deletados para dar tudo de bandeja a um governo que queria caçar a oposição a ele. Veja que temos até ameças de autoridades brasileiras que dizem que irão punir perfils fakes nas redes de forma exemplar , como se não tivesse violência e miséria na rua em grau alarmante para se cuidar. Também temos agora o tal projeto de combate às Fake News, que na verdade é um ensaio para a censura na internet, afinal quem seria o sensor responsável por dizer o que é mentira ou verdade na rede? E se o que anteriormente foi considerado mentira for provado como verdade depois?

O recado é: o governo espiona as redes sociais na internet sim, eles pegam todos os dados de pessoas consideradas perigosas, printam tudo e assim eles gozam se achando os CSI Miami.

Não se logue em locais sérios usando dados da sua maldita rede social! O Recomendado é nunca usar redes sociais , mas se usar, não fale de autoridades e use proxy(Tor e Cia) lembrando que o proxy também lhe espiona!

Fim da neutralidade da internet

O fim da neutralidade na internet é forma que o grande poder econômico encontrou de deixar a internet semelhante à internet da Coreia do Norte e China onde o governo decide o que você pode ou não ver e as prioridades de acesso, a diferença é a substituição da figura do governo pela figura do tamanho do seu bolso. Imagine o seguinte: se acabasse o fim da neutralidade no consumo de água na sua casa, a fornecedora poderia cobrar preços diferentes para cada tipo de utilização da água dentro do seu imóvel: pra lavar rosto teria que assinar um pacote, pra usar o sanitário seria outro pacote, para lavar roupa, outro e assim por diante. É isso que as empresas que querem frear a internet querem fazer.

Não é apagando o seu histórico e navegando anônimo como os sites de tecnologia dizem que você irá ter privacidade na internet. Lembre-se o cache DNS e os logs do servidor de DNS que o seu computador usa tem potencial para saber cada imagem e site que você navegou, mesmo que você jogue o computador no lixo!

A criptografia de JavaNunes da ilha de Java

Vou partir do suposto que você use um computador com um sistema Unix like, de preferencia num quarto escuro enquanto chove de madrugada! Nesse sistema Unix Like deve ter instalado o aplicativo gpg .

A criptografia serve para você cifrar aquivos, memória e tudo mais afim de evitar que pessoas indesejadas do governo Trump , Obama e seus asseclas fiquem bisbilhotando o que você faz o deixa de fazer.

Eu disponibilizei a minha chave pública para você criptografar os arquivos que mandar para mim, a minha chave pública é um meio de você criptografar dizendo que aquela desgraça de arquivo é só para o JavaNunes e mais mais ninguém! Só a minha chave privada é que terá o poder de descriptografar.

Bom, para encontrar a minha chave, digite no console unix o seguinte comando:

gpg –search-keys “javanunes”

A primeira que aparecer costuma ser minha, digite 1 e [ENTER] para obtê-la

Depois de você ter baixado a minha chave, digamos que você tenha um arquivo chamado SegredosUfologicosNASA.odt e queira me mandar uma copia dele criptografado, você deverá entrar na pasta/diretório dele e usar o seguinte comandinho:

gpg -r [email protected] -e SegredosUfologicosNASA.odt

outra forma de criptografar com uma senha sua , mas aí, particular para você é

gpg -se -r javanunes SegredosUfologicosNASA.odt

Se tudo der certo, você irá acabar gerando um outro arquivo que será a copia desse porem criptografado chamado

SegredosUfologicosNASA.odt.gpg , será esse que você poderá me enviar sem correr o risco de ser interceptado.

Depois para se descriptografar aquele arquivo cheio de segredos ufológicos americanos é só usar:

gpg -d SegredosUfologicosNASA.odt.gpg

Sites estranhos que a estranheza desconhece

http://silverlords.org/

Facebook, o conhecedor das suas taras e manias…

Você sabia que o Facebook tem um mecanismo chamado Facebook Pixel que permite ele rastrear sites por onde você anda sem ser sites do Facebook e que tudo isso fica registrado? Funciona assim: as pessoas que desejam fazer vendas online colocam um código script do Facebook que carrega um pixel de foto invisível dentro dos sites delas, quando você fecha o Facebook sem fazer logoff total nele, as suas credenciais ficam salvas nos cookies do seu navegador, sendo assim, quando a sua preguiça fala mais alto e você não desloga do Facebook só para não ter que digitar a sua senha de novo ao entrar nele, ao entrar em outros sites que usam o Facebook pixel, o Facebook lhe identifica como usuário daquele site.

Os vendedores querem saber em que partes do sites deles você navegou através de eventos de javascript, se você chega na parte de pagamento de um site, o código do Facebook lança um determinado evento e isso mostra ao Facebook que você é um bom comprador, com isso, produtos que você procurou no site podem aparecer na sua timeline, afinal quando enquanto você navegava estava virtualmente logado no Facebook. Por tanto, é interessante ao terminar de usar essa rede social, fazer o logoff dela e se ela depois do logoff mostrar aquela sua fotinha para você clicar nela, também não aceite, feche-a também e digite www.facebook.com, se ele pedir a sua senha, é sinal que você está deslogado. O mais seguro ainda seria você navegar no Face apenas em modo anônimo e quando terminar, fechá-lo, afinal quem garante que o deslogar do Facebook é realmente verdeiro? Vai que ele manda outros cookies além do seu usuário e senha para ficarem no seu navegador. Outra alternativa é programar quando possível, o seu navegador para ao ser fechado, excluir os cookies de todos os sites ou apenas das redes sociais.

Em cada navegador isso talvez possa ser feito de forma diferente. Eu sei que ter os sites com cookies guardando o seu login e senha é mais confortável pois ao digitar o site, você já entra dentro das suas redes sociais sem precisar digitar senha nenhuma, isso é legal mas possibilita outros sites mandarem para o Facebook pixel o que você andou fazendo nele, daí para o governo norte americano e os outros governos do mundo saberem, é um pulo, não acham?

Veja, o navegador Opera oferece lá nas suas entranhas a possibilidade de se apagar cookies ou dados ao se fechar a janela, você pode escolher só cookies, afinal os dados repetitivos, são bons para se abrir os sites rapidamente. Já Firefox você é obrigado a apagar cookies e dados de uma vez só, não podendo escolher qual apagar quando o navegador fecha, isso é ruim pois gasta mais a internet.

As redes sociais por tudo isso querem que ao você sair dela, nunca clique em logout, ou se clicar, deixe a fotinha do acesso rápido lá, pois assim, os outros sites com códigos espiões saberão que é fulano da rede social X que está usando suas partes. Portanto se deslogue de toda rede social ao fim da sua utilização e não permita o tal do “acesso rápido”.

URLs Poderosas

De tempo em tempo essas URLs mudam o seu nome , chega parecer algo intencional para que você não a use, vejam alguma delas

1) https://www.google.com/maps/timeline , essa url consegue ver onde você andou no mundo nos ultimos anos com o seus celular android.

2) https://www.google.com/android/find , essa url permite achar o seu celular android conectado à internet ter um pequeno controle sobre ele remotamente: ele permite ver em qual rede wifi você está conectado, nível de bateria e bloquear e mandar mensagens.

3) http://passwords.google.com , essa url tem todas as senhas que o seu Google Chrome andou salvando no sincronismo com o google quando você usou uma conta de e-mail e senha para ter um perfil particular no seu navegador.

4) https://www.icloud.com/ , controla alguns dispositivos da Apple

5) https://myactivity.google.com/myactivity , mostra todas as pesquisas que você fez no Google usando o seu gmail…

6) https://www.facebook.com/off_facebook_activity/activity_list , os sites que o facebook sabe que você frequenta através do Facebook pixel e o login social!

Você também pode pesquisar no google por exemplo index of/cisco ou index of/fotos para ver documentos esquecidos de roteadores e pessoas na rede

Com o passar do tempo eu irei atualizando essa página com novas informações a respeito desse tema que é tão interessante a todos nós fãs de teoria da conspiração.

Mafagafinhos da Vagabunda

https://www.guerrillamail.com/pt/inbox (e-mail temporário)

https://pimeyes.com/pt

https://www.exploit-db.com/google-hacking-database

https://www.social-engineer.org/

https://www.google.com.br/alerts#

https://gpt.censys.io/ ( location.country: “Ukraine” and services.service_name: {RDP, FTP} )

https://www.shodan.io ( country:”br” port:554 has_screenshot:on city:”São Paulo” )

https://wigle.net/

Veja também: Espionagem mental visão remota